世界中のほぼすべての企業は、顧客の決済情報を将来使用するためにプロファイルに保存したり、商取引の未来を変える可能性のある画期的なアイディアを開発したりして、データのセキュリティとプライバシーの必要性を感じています。しかし、これらのデータは機密性が高いため、組織はその保護に万全を期す必要があります。

労働力の多くがデジタルやリモートワークに移行するにつれ、セキュリティはますます困難な課題となっています。

かつては物理的な紙の束だったものが、今ではデジタルで保存され、州や大陸を越えて従業員間で転送され、ハッカーやその他のサイバー犯罪者が侵入する機会は数え切れないほど増えています。

消費者、顧客、従業員のデータが大量に保存され、取り扱われるようになったことで、企業はデータ侵害やその他のセキュリティ問題のリスクを高めているのです。

企業は、業務上のニーズを満たすために、クラウドインフラ、データセンター、多数のデバイスやオペレーティングシステムを含む複雑なコンピューティング環境を急速に導入しています。

このような複雑さはセキュリティの妨げになるため、企業は強力なデータガバナンス戦略を策定し、データの保存、共有、処理方法をより適切に管理する必要があります。

多くの企業は、「データ保護」と「データセキュリティ」という言葉を同じ意味で使っていますが、これらは異なる要素であり、それぞれが組織のデータの完全性を確保する上で独自の役割を担っています。

データセキュリティとデータ保護は、どちらも単独では十分ではありません。データの紛失や不正アクセスを防ぐためには、各企業が両者について包括的な計画を立てる必要があります。

では、データセキュリティとデータ保護の違いとは何なのでしょうか。詳しく見ていきましょう。

データ保護とは

データ保護とは、バックアップ・コピーを使用して、記録を損失、破損、または侵害から安全に保つ方法です。各企業は、バックアップを作成する頻度を決定するために、リカバリーポイントオブジェクト(RPO)を設定します。これは、企業が保護する必要がある情報の量によって、数時間から数日まで変化します。

情報が漏洩した場合、データの損失を最小限に抑え、冗長な作業を行うことなく、最新のバックアップからデータを取り出すことができます。

企業が情報漏洩後に直近のバックアップを復元しなければならない時間枠が、RTO(Recovery Time Objective)です。これは、コンピュータシステム、アプリケーション、またはネットワークが、業務に支障をきたすまでにどの程度の時間ダウンすることができるかを特定する指標です。

例えば、あるアプリケーションのRTOが1時間であれば、ダウンタイムが1時間経過すると、通常の業務が中断され、収益の減少につながることになります。

トランザクションや金融サービスなどのミッションクリティカルなアプリケーションは、収益損失に直接関連するため、RTOが最も低くなります。

使用頻度が低いシステムや、ダウンタイムによって日常業務に支障をきたさないシステムは、RTOが長くなります。例えば、プリンターがオフラインになると不便ですが、金融サービスの停止や電子メールへのアクセスの中断と同じレベルの経済的損失は発生しません。

データセキュリティとは

一方、データ・セキュリティは、機密性、可用性、完全性に重点を置いています。その目的は、権限のないユーザーが機密情報にアクセスしたり、機密情報を流出させたりしないようにすることである。企業が情報の安全性を確保するためには、いくつかのデータセキュリティの方法があります。

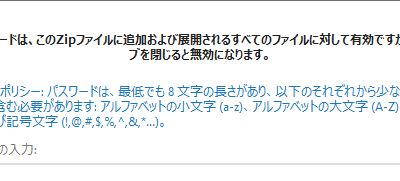

最も一般的なデータセキュリティ対策は暗号化です。暗号化とは、企業のデータを暗号化し、許可されたユーザーのみが復号化された情報を見ることができるようにすることです。データの暗号化には、セキュリティ・アルゴリズム(鍵)を使用し、暗号文を作成します。

対称型暗号化では、同じ鍵が承認された当事者によって使用され、データを平文に復号化します。非対称暗号化では、復号化に別の鍵が使用され、ハッカーと思われる人物に対する追加のセキュリティ層が加わります。

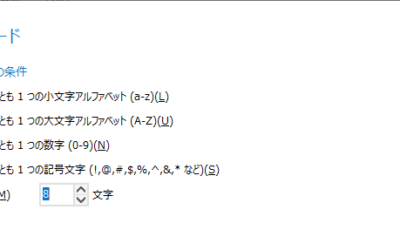

データセキュリティのもう一つの例は、多要素認証(MFA)です。一般的に、この方法では標準的なユーザー名とパスワードの設定が必要ですが、さらに本人確認のレイヤーを追加する必要があります。

これは、ランダムに生成されたコードをユーザーの個人的な携帯電話や電子メールアドレスに送信する形で行われることがあります。

企業が犯しがちな3つのデータセキュリティの失敗とは

アクセスコントロールの不備、過失、その他のヒューマンエラーの要因はすべて、データ・セキュリティ・リスクの要因になります。データ保護とデータセキュリティに関して、個々の企業はさまざまであっても、しばしば同じような間違いを犯すことがあります。

このようなミスは、企業にとって何億ドルもの損失につながり、影響を受けた個人にとっても、個人的・経済的に大きな影響を与えることになります。ここでは、データ・セキュリティに関する最も一般的な3つの間違いについて詳しく見ていきましょう。

1.データのバックアップを適切に、あるいはまったく取らない

信じられないかもしれませんが、世の中にはバックアップのためにデータを二重化せず、データセキュリティポリシーを全く持っていない企業が存在します。2018年、ある調査によると、調査対象となったビジネスリーダーの77%が、サイバーセキュリティに関する一貫した計画を持っていないことが判明しました。

計画を持っている企業は、それが十分に徹底されていなかったり、効率的でなかったりすることが多く、脅威がその隙間から入り込むことを許しています。データの復旧を容易にし、ビジネスのダウンタイムを最小限に抑えるためには、頻繁に、そして完全にバックアップを取ることが重要です。

一部の企業は、データのバックアップを行う際に、すべての要素を考慮していません。例えば、データを保存するサーバーを持つだけでは十分ではありません。そのサーバーが事業所と同じ敷地内にある場合、敷地内に出入りする人は誰でもデータの予備にある程度アクセスできることになり、火災やその他のサイト全体の災害が発生した場合、すべてのデータが失われる可能性があるのです。

オフサイトやクラウドにデータをバックアップするのが理想的ですが、その場合、特に大量のデータを扱う企業では、大量の帯域幅が必要になることがあります。また、データの安全な保管を委託する企業を吟味することも重要です。

例えば2017年には、第三者のセキュリティ会社が誤って名前、住所、政治的意見などを公開サーバーに2週間近く保存してしまい、有権者情報が流出したことがありました。

2.会社の成長・変化に合わせて権限を更新しない

データセキュリティの管理は、スピードの速いビジネスに対応するための重要なポイントです。小規模な企業では、当初、データ・セキュリティのニーズに応えるために、カスタムソリューションを購入したり、あるいは構築したりすることがあります。

これは、現状の会社にとって有用なセキュリティ機能を構築することでコストを削減するという考え方ですが、この方法では、これらの対策が会社とともに成長することはありません。

さらに、チームメンバーが役割を変えたり、会社を去ったりした場合は、直ちに不要なサーバー情報へのアクセスを制限することが重要です。

そうすることで、本人や社外の人間による不正アクセスの可能性を減らすことができる。アクセスできる人が少なければ少ないほど、違反やリスクの追跡が容易になります。

ID Watchdogによると、データ漏洩の60%はインサイダー 、つまり、企業に直接勤務する者、契約やパートナーシップ、顧客関係を通じて関与する者によって引き起こされているとのことです。

これらの攻撃のすべてが最初から悪意があったわけではありませんが(中には善意の社員が騙されて引き起こしたものもあります)、企業は誰がどの情報にアクセスできるかを監視し、チームメンバーが職務を遂行するために必要な最低限のアクセスレベルに基づいて、常に更新するように努めなければなりません。

3.業界標準を満たさないデータ・セキュリティ・サービスの使用する

社内の開発者がサイバーセキュリティ計画を設計し、実施することは、低コストで素晴らしいアイディアに思えるかもしれませんが、このような重要なセキュリティ機能は、今日のデータ-セキュリティ基準に準拠しているかどうかを徹底的に検証する必要があります。

2002年、連邦情報セキュリティ管理法が制定され、連邦政府機関とその関連会社は、情報の機密性、完全性、可用性をサポートするデータセキュリティ計画を持つことが義務付けられました。

2014年、同法は更新され、連邦情報セキュリティ近代化法(FISMA)と改称され、求められるセキュリティの取り組みが合理化されました。

FISMAに関連して、連邦情報処理基準(FIPS)が作成されました。FIPSは、連邦政府機関がデータを効果的に保護するために何をしなければならないかを正確に概説しています。これらの規制は、暗号モジュール、ハッシュアルゴリズム、デジタル署名、従業員識別などを規定してます。

医療情報へのアクセスに関しては、HIPAA(Health Insurance Portability and Accountability Act)のTitle IIに具体的な規制が定められています。これらの規則には、プライバシー、取引とコードセット、セキュリティ、一意の識別子、および施行が含まれます。

米国国防総省(DoD)には、国防連邦調達規則補足文書(DFARS)と呼ばれる独自の規制があり、米国国立標準技術研究所(NIST)のサイバーセキュリティフレームワークは、重要インフラ組織のために作成されましたが、重要ではない組織にも広く採用されています。

これらの規則や規制は、特定の高度な組織向けに作成されたものですが、民間企業も同じアウトラインに従うことで利益を得ることができます。

たとえば、FIPS の要件の 1 つに、企業は「適時に欠陥を特定し、報告し、修正する」必要があると記載されています。

2017年3月にEquifaxがデータの懸念に対応できなかったとき、1億4千万人以上の個人情報が、数カ月にわたって継続的に流出したのです。

企業がデータセキュリティに関する一般的なミスの回避に役立つ WinZip Enterprise

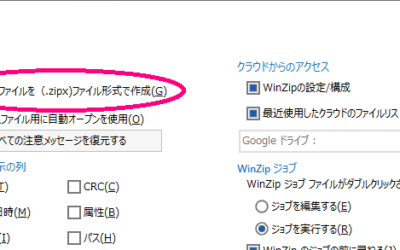

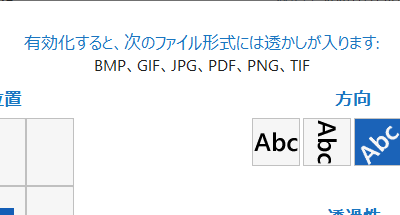

WinZipは個人データの圧縮と転送において長い間使用されてきましたが、WinZip® Enterpriseはファイルレベルの暗号化、保存時および転送時のデータ保護など、さらなる機能を提供します。

ファイルレベルでの暗号化は、セキュリティの追加レイヤーを提供し、WinZip EnterpriseがデータのZIP、送信、解凍に使用される実証済みのプロセスは、大規模な転送や頻繁なバックアップを容易にします。

WinZip Enterpriseはまた、すべてのハイレベルなセキュリティと暗号化規制に準拠しており、FIPS 140-2検証済み暗号化準拠(DFARSに信頼される)やFIPS 197などの銀行や軍事グレードの保護を提供します。

このソリューションはIT管理者向けに完全にカスタマイズ可能なため、各企業は独自のニーズに合わせてどの機能を適用するか(例:従業員がどのアプリケーションを使ってファイルを送信・共有するか)を選択でき、それに合わせたカスタム課金プランも用意されています。

最後に、WinZip Enterpriseは、Google Drive、Microsoft 365、Microsoft Teams、Dropboxなどの一般的に使用されているビジネスアプリケーションと統合し、エンドユーザが安全かつセキュアにコラボレーションすることを容易にします。

遠隔地やモバイルで分散したチームが存在する今日、データの保存場所や共有場所に関係なくデータを保護する包括的なセキュリティソリューションがこれまで以上に重要となっています。

WinZip Enterprise のファイル圧縮技術の価値について再度ご評価いただければ幸いです。お問い合わせいただくか、無料の事前検証をお試しください。

この記事は、3 Common Data Security Mistakes Companies Make, and How to Avoid Them | October 22, 2021 を翻訳したものです。

定番の圧縮解凍から PDF 編集、バックアップまで

無料21日間トライアル実施中

個人はコチラから

法人はコチラから