機密データを保護し、サイバーセキュリティ防御を強化することが不可欠です。そこで、ゼロトラストセキュリティがゲームチェンジャーとして浮上しています。

従来のセキュリティモデルでは、組織は内部ネットワークを保護するために強固な防御網に頼るのが一般的でした。しかし、ゼロトラストセキュリティは、従来の境界型のセキュリティモデルに革新をもたらすサイバーセキュリティへの手法です。

たとえば、あまり高度ではないセキュリティでは、いったんユーザーやデバイスがネットワークにアクセスすると、多くの場合、そのまま信頼され、リソースへの広範囲なアクセスが許可されます。このように信頼を前提にすると、最初のアクセスが許可された後に発生する攻撃に対して組織を脆弱にするため危険です。

ゼロトラストモデルは、このような脆弱性を未然に防ぐことを目的としています。

このブログでは、ゼロトラストセキュリティの力を詳しく説明し、従来のセキュリティの枠組みどのように取り組み、サイバー脅威の時代に組織が資産を保護できるようにするかを探ります。

ゼロトラストセキュリティとは

ゼロトラストモデルは、「決して信頼せず、常に検証する」という原則に基づいています。ここでは、ネットワーク内外に関係なく、いかなるユーザー、デバイス、またはネットワークコンポーネントもが本質的に信頼されるべきではないと仮定しています。すべてのアクセス要求は、完全に認証および承認されるまで、潜在的に悪意のあるものと見なされます。

ゼロトラストモデルを理解して実装することは、サイバー脅威からの保護に役立つ積極的で柔軟なセキュリティ手法であり、現代の組織にとって非常に重要です。信頼を前提とせず、アクセス要求を継続的に検証することで、組織はデータ侵害のリスクを最小限に抑え、重要なリソースを保護できます。

ゼロトラストセキュリティの10の利点

サイバーセキュリティの脅威がますます複雑化するなかで、ゼロトラストセキュリティモデルを採用することは、組織にいくつかのメリットをもたらします。その一部を紹介します。

- 攻撃対象領域を減らし、不正アクセスやデータ漏洩のリスクを最小限に抑え、サイバーセキュリティ体制の改善します

- 許可されたユーザーとデバイスのみがデータにアクセスできるようになり、データ漏洩の可能性が減少します

- 可視性を高め、ユーザーとデバイスの動作に関する詳細な分析情報を提供し、異常や潜在的な脅威の検出に役立ちます

- 厳格なアクセス制御を実施することで、組織が規制要件、コンプライアンス、業界標準を満たすのに役立ちます

- セキュリティを損なうことなく、リモートの従業員、請負業者、パートナーのリソースへの安全なアクセスが容易になります

- 厳格なアクセス制御と区分化することにより、攻撃者がネットワーク内を自由に移動できないようにします

- リアルタイムの監視と自動応答機構で、セキュリティインシデントの迅速な特定と封じ込めを可能にします

- セキュリティを犠牲にすることなく、組織の成長やIT環境の変化に対応できます

- 他のセキュリティソリューションやツールと連携して、セキュリティインフラストラクチャ全体の効果を最大化できます

- 境界型のセキュリティへの依存度を軽減します

ゼロトラストの原則:その仕組みとは

ゼロトラストモデルは、セキュリティ手法の基盤を形成するさまざまな原則または柱で構成されています。これらの柱は、ゼロトラストセキュリティ計画を実装および維持するための包括的なフレームワークを提供します。

ソースが異なれば柱も若干異なる場合がありますが、ゼロトラストセキュリティの7つの重要な柱は次のとおりです。

1. 検証

この柱は、ネットワーク上のリソースにアクセスしようとするすべてのユーザーとデバイスを検証し、認証する必要性を強調しています。多要素認証 (MFA) は、ユーザーがアクセス権を付与される前に複数の形式の ID 検証を提供することを保証するために一般的に採用されます。

2.厳格なアクセス制御

厳格なアクセス制御の柱は、ユーザーとデバイスがタスクを実行するために必要な最小限の特権を付与することです。アクセスは、知ると持つ必要性に基づいて付与され、攻撃対象領域を減らし、アカウントが侵害された場合の潜在的な損害を限定します。

3.マイクロセグメンテーション

マイクロセグメンテーションでは、ネットワークを小さな独立したセグメントに分割します。各セグメントには独自のアクセス制御とポリシーがあり、侵入された場合も攻撃者がネットワークを横串に移動することをより困難にします。

4.継続的な監視と分析

この柱は、ユーザーの行動、ネットワークトラフィック、およびその他のセキュリティパラメーターのリアルタイム監視に焦点を置いています。高度なセキュリティ分析と行動分析により、潜在的なセキュリティ脅威を検出し、迅速な対応を可能にします。

5. 暗号化

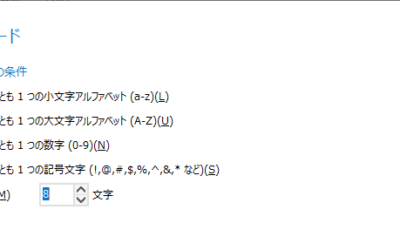

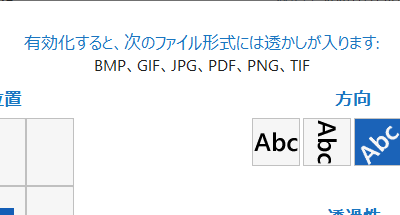

データは、不正アクセスから保護するために、転送中と保存中の両方で暗号化する必要があります。暗号化により、攻撃者がデータを傍受できたとしても、適切な復号化キーがなければデータを読み取ることはできません。

6.デバイスとユーザーの検査

この柱には、ネットワークへのアクセスを許可する前に、デバイスとユーザーのセキュリティ体制と健全性を評価することです。デバイスはセキュリティ ポリシーに準拠し、マルウェアや脆弱性がない必要があります。

7.適応型アクセス制御

適応型アクセス制御の柱は、ユーザーの場所、アクセス時間、行動パターンなど、ユーザーのコンテキストに基づいてアクセス制御を調整することに重点を置いています。このコンテキスト認識型セキュリティ 手法は、追加の保護層を提供します。

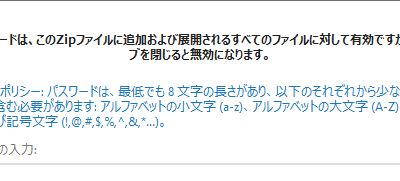

ゼロトラストポリシーの例: デバイスの健全性チェック

ある企業は、すべてのデバイスに最高水準の健全性とセキュリティが装備されていることを確認したいと考えています。したがって、ゼロトラストポリシーが必要となります。

実施例を次に示します。

ポリシー:デバイスへのネットワークアクセスを許可する前に、健全性チェックを受けて、セキュリティ標準に準拠していることを確認し、ネットワークに脅威を与えていないことを確認する必要があります。

7つのステップの実装:

- デバイス健全性ポリシーの作成: 組織は、ネットワークにアクセスする前にすべてのデバイスが満たす必要があるセキュリティ要件を定義します。このポリシーには、最新のオペレーティング システム、ウイルス対策ソフトウェア、ファイアウォール構成、および既知の脆弱性がないことが含まれます。

- エンドポイントセキュリティソリューション: エンドポイントセキュリティソフトウェアは、ネットワークに接続するすべてのデバイスに実装されています。このソフトウェアは、デバイスを定期的にスキャンしてマルウェアを検出し、ソフトウェアの更新をチェックし、セキュリティポリシーへの準拠を確認します。

- ネットワーク アクセス制御 (NAC): 次に、デバイス健全性ポリシーを適用する NAC ソリューションを展開します。デバイスがネットワークに接続しようとすると、NAC は健全性チェックを実行して、確立されたセキュリティ要件に準拠していることを確認します。

- 姿勢評価と修復: デバイスが健全性チェックに失敗した場合、NAC はアクセスが制限された隔離ネットワークにデバイスを配置します。その後、ユーザーは、ソフトウェアの更新やマルウェアの削除などの問題に対処するように求められます。デバイスが健全性要件を満たすと、メイン ネットワークに参加できます。

- 継続的な監視: 組織はネットワーク上のデバイスを継続的に監視して、セキュリティポリシーへの準拠を維持していることを確認します—ポリシーの変更または逸脱は、即時調査のためのアラートをトリガーします。

- ユーザー教育: 従業員とユーザーは、デバイスの健全性を維持し、セキュリティポリシーを順守することの重要性について教育を受けます。組織のネットワークを保護する上での自分の役割を定期的に再認識します。

- ポリシーのレビューと更新: 最後に、組織はデバイスの健全性ポリシーを定期的に確認し、IT 環境の新たな脅威や変更に対処するために必要な更新を行います

このゼロトラストセキュリティポリシーを導入することで、組織はネットワークに接続するすべてのデバイスが最低限のセキュリティ基準を満たしていることが保証されます。

これにより、危険なデバイスがネットワークに持ち込まれるのを防ぎ、潜在的なセキュリティ侵害のリスクを軽減し、攻撃の影響を制限できます。

ゼロトラストセキュリティと最小特権の原則

ゼロトラストセキュリティと最小特権の原則(最小特権の原則)は、サイバーセキュリティを強化するという共通の目標を共有する、2つの異なる補完的なセキュリティフレームワークです。定義を確認し2つを比較してみましょう。

- ゼロトラスト:「決して信頼せず、常に検証する」という原則の下で動作するセキュリティモデル。ユーザーまたはデバイスが本質的に信頼されるべきではなく、すべてのアクセス要求が場所や発信元に関係なく完全に認証および承認されることを前提としています。

- 最小特権の原則: ユーザーとプロセスを規定するセキュリティ原則には、正当なタスクを実行するために必要な最小限のレベルのアクセス権を付与する必要があります。この手法では、攻撃者は限られたリソースのセットにのみアクセスできるため、侵害されたアカウントによって引き起こされる潜在的な損害を制限します。

さらに比較するため、それらの重点を確認しましょう。

- ゼロトラストは、すべてのアクセス要求を検証し、ネットワークアクティビティを継続的に監視し、ユーザーの行動や場所などのコンテキスト認識要因に基づいてアクセス制御を動的に適応させることに重点を置いています。

- 最小特権の原則は、主に、ユーザーまたはプロセスの通常の操作に必要な最小限のアクセス許可に制限することに重点を置いています。これは、潜在的な誤用や悪用の範囲を制限することにより、攻撃対象領域を最小限に抑えることを目的としています。

次に、それらがどのように実装されているかを見てみましょう。

- ゼロトラストセキュリティの実装には、多くの場合、多要素認証、ネットワークセグメンテーション、適応型アクセス制御などのさまざまなテクノロジーの採用が必要になります。これには、ネットワークセキュリティに対する全体的な手法が必要であり、組織の既存のセキュリティシステムへの大幅な変更を伴う場合があります。

- 最小特権の原則の実装には、主に、ユーザーとプロセスに必要最小限の権限のみを付与するアクセス コントロール ポリシーの定義と適用が含まれます。これは、適切な ID およびアクセス管理プラクティスと、ロールベースのアクセス制御 (RBAC) または同様のメカニズムの使用によって実現できます。

ゼロトラストと最小特権の原則セキュリティフレームワークはどちらも、組織のサイバーセキュリティ体制を強化する上で重要な役割を果たします。ゼロトラストはアクセス要求の継続的な検証と監視に重点を置いていますが、最小特権の原則は、アクセス許可を制限することでセキュリティ侵害の潜在的な影響を軽減することに重点を置いています。

これら2つのフレームワークを組み合わせることで、組織はリスクを最小限に抑え、重要なリソースを不正アクセスやサイバー脅威から保護する堅牢なセキュリティを構築できます。

WinZip が組織のゼロトラストセキュリティの実現にどう役立つか

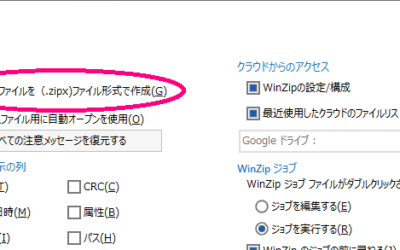

ゼロトラストモデルを強化したいとお考えですか? WinZip® Enterpriseは、堅牢なファイル暗号化とパスワード保護を提供し、ファイル転送中のデータの機密性と整合性を確保することで、組織のゼロトラストセキュリティを実現します。

WinZipは、ファイルを圧縮および暗号化することで、攻撃対象領域を減らし、データ保護を強化し、ゼロトラストの「決して信頼せず、常に検証する」原則に準拠します。 組織のサイバーセキュリティの詳細について、今すぐレポートをダウンロード(英語)ください。

定番の圧縮解凍から PDF 編集、バックアップまで

無料21日間トライアル実施中

個人はコチラから

法人はコチラから

この記事は、The ultimate guide to implementing zero trust security を翻訳したものです。